Piek van 98% in phishingcampagnes die Russische (.ru) domeinen gebruiken

We zagen een stijging van 98% in phishingcampagnes die werden gehost op Russische (.ru) topleveldomeinen (TLD's) van december 2024 tot januari 2025, deze werden voornamelijk gebruikt voor het verzamelen van inloggegevens.

Deze Russische .ru-domeinen worden beheerd door zogenaamde "bullet-proof" hostingproviders, waarvan bekend is dat ze kwaadaardige domeinen draaiende houden en rapporten over misbruik negeren. Een ideale uitvalsbasis voor cybercriminelen.

Veel van de phishingmails die KnowBe4 identificeerde en onderzocht, waren door een of meer beveiligingsproducten gegaan, waaronder Exchange Online Protection, Barracuda Email Security Gateway, Mimecast en Cisco Ironport.

Belangrijkste bevindingen

- 98% toename van phishingsites die .ru TLD's gebruiken van december 2024 tot januari 2025

- 1.500 unieke .ru-domeinen geïdentificeerd als onderdeel van de campagne

- 377 nieuwe domeinen geregistreerd bij "bulletproof" registrar R01-RU

- Meer dan 13.000 kwaadaardige e-mails met het domein werden gerapporteerd

- 2,2% van de waargenomen e-mails van .ru-domeinen waren phishing-e-mails

- Gemiddelde leeftijd van een .ru-domein 7,4 dagen

Voorbeeld van .Ru phishingaanval

Het hoofddoel van de aanvallers lijkt het verzamelen van inloggegevens te zijn, aangezien ze QR-codes, automatische doorverwijzingen en meerniveau-ingebedde bijlagen gebruiken om potentiële slachtoffers naar phishingwebsites te leiden.

In het onderstaande voorbeeld ziet u dat de aanvaller sociale engineering-tactieken gebruikt, zoals het suggereren dat de e-mail afkomstig is van Accounting in verband met betalingsdetails, om de ontvanger te verleiden om op de link in de bijlage te klikken. Door de schadelijke link in de bijlage in te bedden, wordt het moeilijker voor oudere technologieën (zoals SEG's die sterk afhankelijk zijn van signatuurgebaseerde detectie) om de schadelijke link in de bijlage te identificeren.

Screenshot van een phishing-e-mail die een schadelijke link bevat die is ingebed in een bijlage

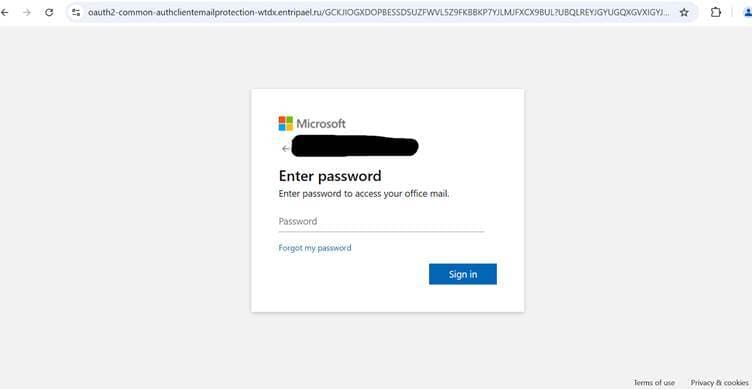

Als de ontvanger op de link zou klikken, wordt hij doorgestuurd naar een nagebootste Microsoft-landingspagina die wordt gebruikt voor het verzamelen van inloggegevens. U kunt in de URL zien dat dit wordt gehost op een Russisch TLD, wat hieronder verder wordt toegelicht.

Screenshot van een pagina voor het verzamelen van inloggegevens die wordt gehost op een .ru-domein

We hebben een toename van het gebruik van .ru-domeinen in verschillende sectoren waargenomen, waarbij aanvallers zich voornamelijk richtten op deze vijf: bedrijfsleven en economie (36,09%), financiële dienstverlening (12,44%), nieuws & media (8,27%), gezondheid en geneeskunde (5,6%) en overheid (4,51%). We verwachten dat deze trend zich doorzet tot in het eerste kwartaal van 2025, met mogelijke escalatie in zowel de complexiteit als het volume van de aanvallen.

'Bulletproof' hosting op Russische domeinen

In deze campagne hebben cybercriminelen "kogelvrije" hostingproviders gebruikt – een term die wordt gebruikt om diensten te beschrijven die misbruikmeldingen bewust negeren, opereren in jurisdicties met weinig tot geen internationale samenwerking rond handhaving van de wet, en gebruikers een hoog niveau van anonimiteit bieden. Wetgeving rond cybercriminaliteit is meestal zwak, de handhaving ontbreekt, of politieke barrières verhinderen takedown-operaties in deze regio's. Dit stelt aanvallers in staat om grootschalige campagnes uit te voeren met minimaal risico.

Een opvallende trend die we onlangs hebben waargenomen, is de verschuiving naar op Rusland gebaseerde Top Level Domains (ru, .su, .рф) die deze kwaliteiten bieden. Veel Russische domeinregistrars hebben soepele registratiebeleidsregels, waardoor aanvallers valse identiteiten of proxyregistratiediensten kunnen gebruiken om eigendomsdetails te verbergen. De domeinen worden vaak gecombineerd met fast-flux DNS-technieken, die detectie door blokkeermechanismen ontlopen door frequente IP-adreswijzigingen.

Deze e-mails zijn erin geslaagd om detectie door native en oudere e-mailbeveiligingstools te ontlopen door verschillende technieken te gebruiken, waaronder:

- Het inbedden van links die de reputatie van legitieme websites misbruiken

- Het gebruik van QR-codes in bijlagen om beveiligde e-mailgateways (SEG's) te omzeilen

- Het toepassen van meerniveau-HTML-bijlagen met ingebedde doorverwijzingen

- Het gebruik van polymorfe URL's, die moeilijk te detecteren zijn voor regelgebaseerde systemen

- Het gebruik van dynamisch gegenereerde URL's die voortdurend veranderen, waardoor detectie nog moeilijker wordt

Mitigatie-aanbevelingen

Organisatorische maatregelen:

- Verhoog het bewustzijn van gebruikers over .ru-domeingebaseerde phishing door middel van gepersonaliseerde trainingen voor hoog doelgerichte gebruikers (geïdentificeerd via bedreigingstrends en risicoscores).

- Gebruik intelligente anti-phishingtechnologie die in staat is om geavanceerde bedreigingen te detecteren.

- Beoordeel en werk incidentresponsprocedures bij.

- Implementeer extra verificatie voor transacties met hoog risico.

Handmatige beveiligingsbeleidsregels:

- Overweeg om alle toegang tot .ru TLD te blokkeren, tenzij het bedrijfskritiek is

- Implementeer strikte DMARC/SPF/DKIM-beleidsregels

- Verhoog het monitoren van interacties met .ru-domeinen

- Implementeer verbeterde e-mailfiltering voor .ru-domeinen

- Werk bloklijsten bij om nieuw geïdentificeerde schadelijke domeinen op te nemen

Technologische vereisten:

- Contextuele analyse (het bovenstaande voorbeeld is leeg met een bijlage en komt van een extern domein, dus we weten dat dit verdacht kan zijn).

- Taalkundige analyse voor aanvallen die tekst bevatten om taalkundige identificatoren van phishing te detecteren.

- Analyse van de kliktijd op de link voor bewapening na levering.

- Metadata inspecteren - identificeren dat het e-mailadres van de afzender verschilt van de weergavenaam.

- Holistisch "alles samenvoegen" om een geavanceerde phishing-e-mail te identificeren.

Auteurs: Martin Kraemer, Jeewan Singh Jalal, Anand Bodke en James Dyer