GravityRAT: beruchte spyware wordt op sluwe wijze multiplatform

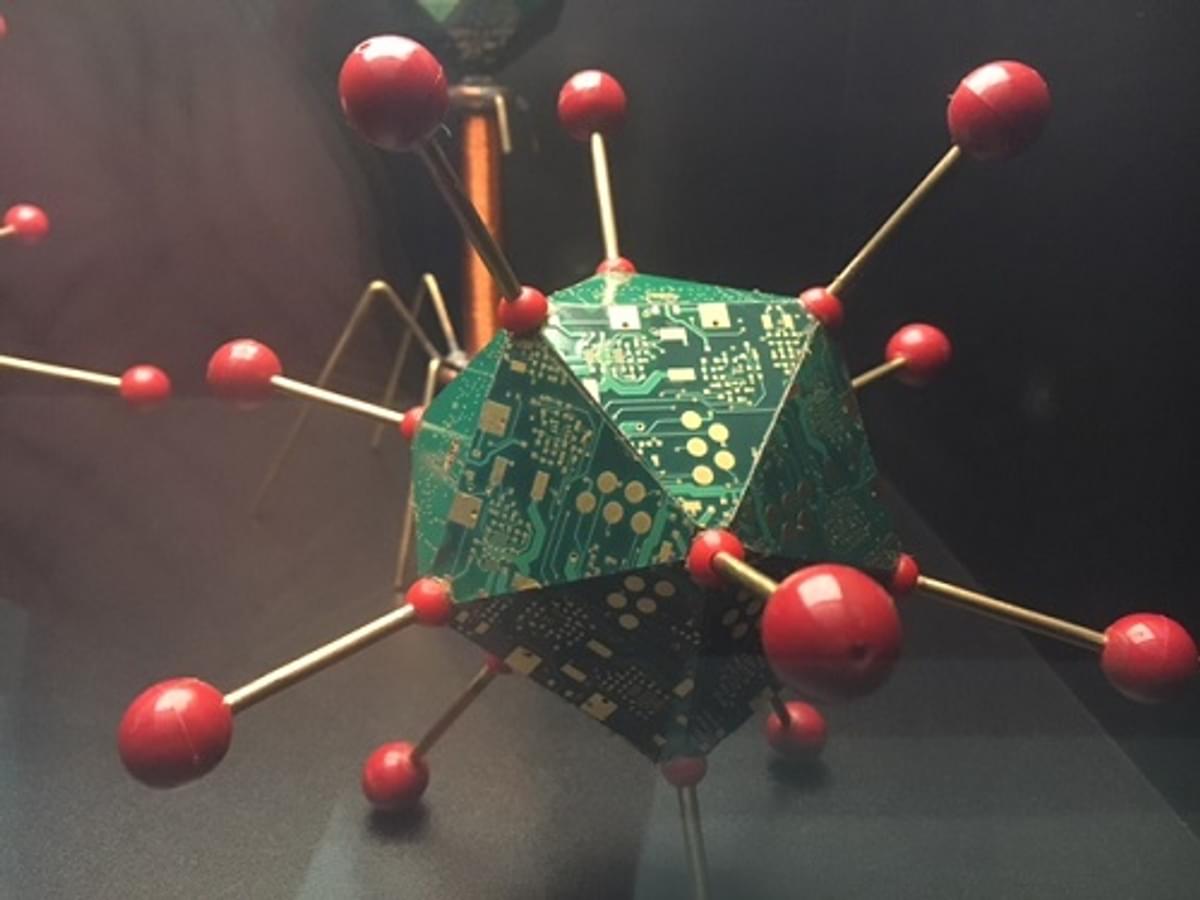

Kaspersky heeft een voorheen onbekend stuk Android-spyware geïdentificeerd. Deze kwaadaardige module is ingevoegd in een reisapplicatie voor Indiase gebruikers en bleek gerelateerd aan GravityRAT - een spionage-trojan voor externe toegang (RAT). Nader onderzoek wees uit dat de groep een tool voor meerdere platforms maakte. Naast het richten op Windows-besturingssystemen, kan het nu worden gebruikt op Android en MacOS. De campagne is nog steeds actief.

In 2018 is een overzicht van de ontwikkelingen van GravityRAT gepubliceerd door cybersecurity-onderzoekers. De tool werd gebruikt bij gerichte aanvallen op Indiase militaire diensten. Volgens de gegevens van Kaspersky is de campagne actief sinds ten minste 2015, voornamelijk gericht op Windows-besturingssystemen. Een paar jaar geleden voegde de groep Android toe aan de doellijst. De geïdentificeerde module bevestigt dit.

A-typische vorm van Android-spyware

Toch zag de module er niet direct uit als een typisch stuk Android-spyware. Zo moet een specifieke applicatie worden geselecteerd om kwaadaardige doeleinden uit te voeren en was de kwaadaardige code - zoals vaak het geval is - niet gebaseerd op de code van eerder bekende spywaretoepassingen. Dit motiveerde Kaspersky om de module te vergelijken met reeds bekende APT-families.

Wolf in schaapskleren

Analyse van de gebruikte command and control (C&C) -adressen bracht verschillende aanvullende kwaadaardige modules aan het licht, ook gerelateerd aan de actor achter GravityRAT. In totaal werden meer dan 10 versies van GravityRAT gevonden, die werden verspreid onder het mom van legitieme applicaties, zoals veilige applicaties voor het delen van bestanden die de apparaten van gebruikers zouden helpen beschermen tegen versleutelde Trojaanse paarden of mediaspelers. Door deze modules samen te gebruiken, kon de groep gebruik maken van Windows OS, MacOS en Android.

De lijst met ingeschakelde functies was in de meeste gevallen vrij standaard en wordt doorgaans verwacht voor spyware. De modules kunnen apparaatgegevens, contactlijsten, e-mailadressen, oproeplogboeken en sms-berichten ophalen. Sommige Trojaanse paarden zochten ook naar bestanden met .jpg, .jpeg, .log, .png, .txt, .pdf, .xml, .doc, .xls, .xlsx, .ppt, .pptx, .docx en .opus-extensies in het geheugen van een apparaat om ze ook naar de C&C te sturen.

“Ons onderzoek gaf aan dat de actor achter GravityRAT blijft investeren in zijn spionagecapaciteiten. Door sluwe vermomming en een uitgebreid OS-portfolio kunnen we niet alleen zeggen dat we meer incidenten met deze malware in de APAC-regio kunnen verwachten, maar dit ondersteunt ook de bredere trend dat kwaadwillende gebruikers niet noodzakelijkerwijs gericht zijn op het ontwikkelen van nieuwe malware, maar op het ontwikkelen van bewezen malware, ”zegt Tatyana Shishkova, beveiligingsexpert bij Kaspersky.

Om tegen spywarebedreigingen te blijven, raadt Kaspersky aan de volgende beveiligingsmaatregelen te nemen:

• Geef het SOC-team toegang tot de nieuwste dreigingsinformatie (TI). De Kaspersky Threat Intelligence Portal geeft toegang tot de TI van het bedrijf en biedt gegevens over cyberaanvallen en inzichten die Kaspersky al meer dan 20 jaar heeft verzameld.

• Implementeer betrouwbare EDR-oplossingen, zoals Kaspersky Endpoint Detection and Response voor detectie op endpointniveau, onderzoek en tijdige oplossing van incidenten.

• Gebruik een endpoint-beveiligingsoplossing met mobiele applicatiecontrole om zakelijke apparaten, inclusief die op Android, te beschermen tegen kwaadaardige applicaties. Dit kan ervoor zorgen dat alleen vertrouwde applicaties van een goedgekeurde witte lijst kunnen worden geïnstalleerd op apparaten die toegang hebben tot gevoelige bedrijfsgegevens.