CrowdStrike trots op detectienetwerk

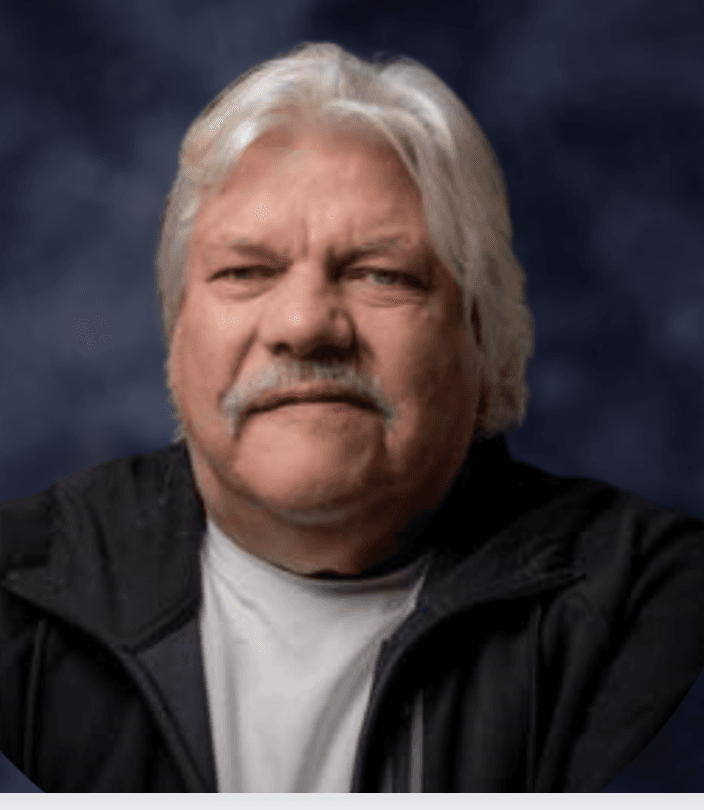

“Wij zien wat vreemde mogendheden willen zien”, geeft Robert Elferink, Sr. Manager Sales Engineering Northern Europe bij CrowdStrike een voorbeeld van het nut om miljoenen end-points continu in de gaten te houden. En natuurlijk ziet het bedrijf, en zijn klanten, razendsnel welke aanvalssoftware rondwaart.

Elferink trapt af met de constatering dat de security-markt ‘ongelofelijk dynamisch’ is. Hij zit nu een kleine dertig jaar in het vak en heeft gezien dat het onderwerp de laatste jaren bij veel organisaties steeds hoger op de agenda staat. Niet in de laatste plaats vanwege de vele geslaagde (ransomware-)aanvallen die de media halen.

“Bedrijven krijgen dan een bericht dat hun data is versleuteld en/of gestolen. Met een vriendelijk verzoek om een x bedrag aan cryptogeld over te maken om de gegevens weer terug te krijgen en te voorkomen dat klantdata op straat belanden. Je leest er bijna dagelijks over in de kranten. De schrik zit er goed in en het onderwerp ligt in de directiekamers op tafel. Bescherming van kostbare data vormt tegenwoordig een centraal onderdeel van de bedrijfsvoering”, ziet Elferink.

CrowdStrike heeft de bescherming net even anders ingericht dan overige aanbieders op de securitymarkt. De trots van de cybercrimefighter is het Falcon-platform dat via agents wereldwijd op miljoenen endpoints gegevens verzamelt over het verkeer dat rondgaat. Dit wordt aangedreven door kunstmatige intelligentie en machine learning op cloudschaal, die draait op de eigen Threat Graph-database en gepatenteerde smart-filteringtechnologie voor een snelle en schaalbare inzet.

“Dankzij al die sensoren in een wijdvertakt netwerk weten wij tijdig welke aanvallen zijn ingezet”, zegt Elferink. “Wij analyseren wat er gebeurt en hoe onze klanten zich daartegen kunnen wapenen.”

Toch maar betalen

De andere ‘dark side van het web’ wordt gevormd door criminele organisaties die met cyberaanvallen organisaties onder druk zetten om hun geld te betalen. “Dat is een economie op zich. En er gaat heel veel geld in om. De professionele aanvallers gebruiken dat geld onder meer om steeds geavanceerdere tools te ontwikkelen en de aanvallen te verfijnen. Bovendien is de impact van de offensieven steeds groter, omdat de waarde van data als gevolg van de digitale transformaties toeneemt. Daarbij komt dat het steeds meer geld kost om de boel weer draaiende te maken.”

Hoewel het algemene standpunt is om geen losgeld te betalen, kan Elferink goed begrijpen dat organisaties soms overstag gaan en toch maar betalen. “Als jouw bedrijf plat ligt, kost dat heel veel geld. Bovendien verkeert het personeel in onzekerheid; dat wil je ook niet. Organisaties willen uiteraard niet dat NAW-gegevens van hun klanten en partners op het dark web worden verhandeld; buitgemaakt tijdens een succesvolle aanval.”

Korte reactietijd

Wat meespeelt, is dat de cyberdieven een voorkeur lijken te hebben voor ‘lastige tijdstippen’. “Religieuze feestdagen, de nachtelijke uren, weekenden. Black Friday als de webwinkels op volle toeren draaien. Precies die momenten waarop personeel vrij wil hebben. Zeker in het MKB is er dan niemand aanwezig om het dataverkeer in de gaten te houden en te analyseren. Die kunnen de surveillancedienst rechtstreeks bij ons afnemen of via een managed service provider die gebruikmaakt van onze processen en expertise.”

Elferink haalt aan dat de reactietijd om een aanval af te weren steeds korter wordt. Ook al zorgt CrowdStrike ervoor dat je heel snel op de hoogte bent van een indringer, dan nog kost het tijd om de agressieve code te ontleden en een verdedigingsplan op te stellen en uit te voeren.

Na detectie

Je kunt, aldus Elferink, nog zoveel technologie in huis halen om e-crime buiten spel te zetten, als de interne processen niet op orde zijn, dan heb je daar niet veel aan. “Wat doe je na detectie?”, is de vraag die voorligt.

“Hoe breng je snel in kaart waar de aanvaller is binnengekomen en, mocht het nodig zijn; waar is de back-up, is deze “schoon?”, wie zorgt voor de coördinatie en hoe verloopt die? Op dat soort vragen moet je een trefzeker antwoord hebben. Je moet scenario’s uitwerken en draaiboeken opstellen. En vervolgens die draaiboeken ergens bewaren waar je ze nog kunt bereiken als de hele automatisering plat ligt. Natuurlijk moet je regelmatig testen of de draaiboeken goed werken en nog toereikend zijn. Automatisering verandert immers voortdurend en daarmee de bedrijfsprocessen. Dat geldt ook voor de bedrijfsvoering zelf; door veranderingen op het wereldtoneel staan bijvoorbeeld logistieke processen onder druk.”

Terwijl een organisatie zijn draaiboek uitvoert of laat uitvoeren, zijn – in het geval van een managed dienst- de deskundigen van CrowdStrike druk in de weer om een antwoord op de cyberaanval te formuleren. “Detectie vindt dankzij ons platform binnen een minuut plaats. Daarna gaat ons team met specialisten aan de slag om de aanval af te wenden. Ze zorgen allereerst dat de criminelen niet verder kunnen, koppelen bijvoorbeeld geïnfecteerde onderdelen los van het netwerk. Vervolgens analyseren ze de code en de weg die is afgelegd. Daaruit volgt het verweer. Dat op zijn beurt moet worden uitgevoerd. Ook dat moet je in een draaiboek opstellen. Dit alles moet in een zo kort mogelijke tijd plaatsvinden, alleen dan geven wij de aanvallers het nakijken.”

Sectoren

Hoewel een aanval overal kan plaatsvinden (zelfs bij particulieren die moeten betalen om hun digitale foto’s terug te krijgen), zijn er sectoren die volgens Elferink extra gevoelig zijn. “Plekken waar veel geld valt te halen of waar uiterst gevoelige (persoonlijke) data is te vinden. Denk aan gezondheidszorg, onderwijs, de financiële wereld. Maar ook de maakindustrie.”

Auteur: Teus Molenaar