Cybercriminelen maken met Spacecolon wereldwijd slachtoffers

De kleine toolset Spacecolon wordt gebruikt om varianten van Scarab ransomware uit te rollen naar slachtoffers over de hele wereld. Het dringt waarschijnlijk binnen bij slachtofferorganisaties door beheerders die kwetsbare webservers compromitteren of door RDP-referenties te forceren. Verschillende versies van Spacecolon bevatten veel Turkse tekens; de ontwikkelaar is vermoedelijk dan ook Turkssprekend. De oorsprong van Spacecolon is getraceerd tot minimaal mei 2020. De campagnes zijn nog altijd gaande.

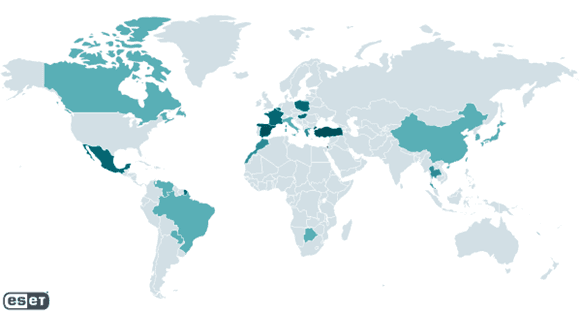

Dit blijkt uit een analyse van ESET van Spacecolon. ESET kende de naam CosmicKebab toe aan de ontwikkelaars van Spacecolon om de link met Turkije weer te geven. Spacecolon incidenten die zijn geïdentificeerd door ESET-telemetrie beslaan de hele wereld met een hoge verspreiding in landen van de Europese Unie zoals Spanje, Frankrijk, België, Polen en Hongarije. Elders detecteerde ESET een hoge verspreiding in Turkije en Mexico. Spacecolon exploitanten of ontwikkelaars lijken de distributie van nieuwe ransomware voor te bereiden: ScRansom. Na de compromittering kunnen ze deze ransomware niet alleen installeren, maar ook gebruiken als een externe toegangstrojan en kunnen de beheerders beveiligingsproducten uitschakelen, gevoelige informatie extraheren en verdere toegang verkrijgen.

Slachtoffers lijken willekeurig gekozen

"We hebben geen patroon waargenomen bij de slachtoffers van Spacecolon, behalve dat ze kwetsbaar zijn voor de aanvankelijke toegangsmethoden van CosmicKebab. We hebben ook geen patroon gevonden in het doelgebied of de omvang. Echter, om een paar doelgebieden te noemen (per type en geografie), hebben we Spacecolon waargenomen bij een ziekenhuis en toeristenoord in Thailand, een verzekeringsmaatschappij in Israël, een lokale overheidsinstelling in Polen, een entertainmentprovider in Brazilië, een milieubedrijf in Turkije en een school in Mexico," zegt ESET-onderzoeker Jakub Souček, auteur van de analyse.

De beheerders van CosmicKebab compromitteren waarschijnlijk webservers die kwetsbaar zijn voor de ZeroLogon-servers waarvan ze de RDP-referenties kunnen forceren. Daarnaast kan Spacecolon achterdeurtoegang verschaffen aan zijn beheerders. CosmicKebab doet niet veel moeite om hun malware te verbergen en laat veel sporen achter op aangetaste systemen.

ScHackTool

Nadat CosmicKebab een kwetsbaar web heeft gecompromitteerd, zet het ScHackTool in. ScHackTool is de belangrijkste Spacecolon-component die wordt gebruikt door de beheerders. Het leunt zwaar op zijn GUI en actieve deelname van de beheerders; het stelt hen in staat om de aanval te organiseren en naar wens extra tools te downloaden en uit te voeren op de aangetaste machine. Ze kunnen beveiligingsproducten uitschakelen, gevoelige informatie extraheren en verdere toegang verkrijgen. Als het doelwit waardevol wordt geacht, kan CosmicKebab ScInstaller implementeren en gebruiken om ScService te installeren, die verdere toegang op afstand biedt.

De laatste payload die CosmicKebab gebruikt is een variant van Scarab ransomware. Deze variant gebruikt ook intern een ClipBanker, een type malware dat de inhoud van het klembord controleert en de inhoud die waarschijnlijk een adres van een cryptocurrency-wallet is, verandert in een adres dat door de aanvaller wordt gecontroleerd.

Nieuwe ransomware-familie in ontwikkeling

Verder wordt er een nieuwe ransomware-familie ontwikkeld door SpaceKebab, met monsters die zijn geüpload naar VirusTotal vanuit Turkije. ESET Research gelooft met grote zekerheid dat het is geschreven door dezelfde ontwikkelaar als Spacecolon en werd door ESET ScRansom genoemd. ScRansom probeert alle harde, verwijderbare en externe schijven te versleutelen. ESET heeft niet waargenomen dat deze ransomware in de praktijk wordt ingezet en het lijkt zich nog in een ontwikkelingsstadium te bevinden.

Meer technische informatie over Spacecolon en SpaceKebab is beschikbaar in de blogpost 'Scarabs koloniseren kwetsbare servers' op WeLiveSecurity.