EvilVideo: Malafide payload vermomd als video

Een zero-day exploit is ontdekt die de Telegram-app voor Android aanvalt, waarschuwt ESET. Via de kwetsbaarheid kunnen kwaadwillenden malafide payloads vermommen als multimediabestanden.

De exploit werd te koop aangeboden voor een onbekende prijs in een ondergronds forumbericht van juni 2024. Door de exploit te misbruiken om een kwetsbaarheid te benutten die ESET “EvilVideo” heeft genoemd, konden aanvallers kwaadaardige Android-payloads delen via Telegram-kanalen, -groepen en -chats, en ze laten verschijnen als multimediabestanden.

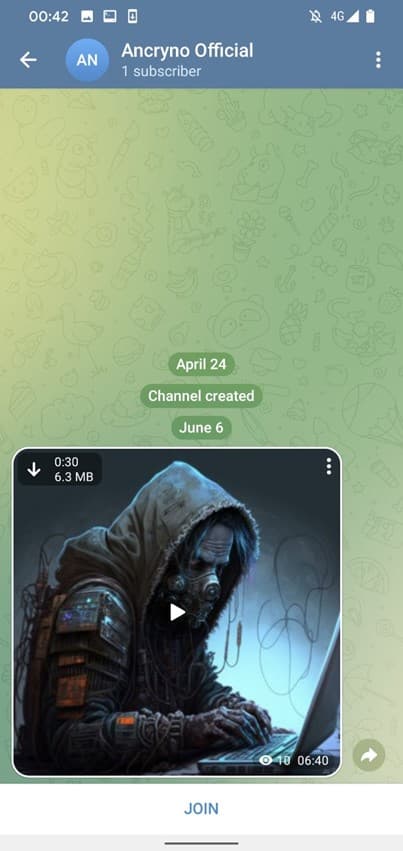

“We hebben gezien dat de exploit te koop werd aangeboden op een ondergronds forum. In het bericht toont de verkoper screenshots en een video van het testen van de exploit in een openbaar Telegram-kanaal. We konden het betreffende kanaal identificeren, met de exploit nog steeds beschikbaar. Hierdoor konden we de payload bemachtigen en zelf testen,” legt ESET-onderzoeker Lukáš Štefanko, ontdekker van de Telegram-exploit, uit.

Weergeven als multimedia-preview

Uit de analyse van de exploit door ESET Research bleek dat deze werkt op Telegram-versies 10.14.4 en ouder. De reden hiervoor kan zijn dat de specifieke payload waarschijnlijk is gemaakt met behulp van de Telegram API, aangezien deze ontwikkelaars in staat stelt speciaal gemaakte multimediabestanden programmatisch naar Telegram-chats of -kanalen te uploaden. De exploit lijkt te berusten op de mogelijkheid van de dreigingsactor om een payload te maken die een Android-app weergeeft als een multimedia-preview en niet als een binaire bijlage. Eenmaal gedeeld in de chat, verschijnt de kwaadaardige payload als een video van 30 seconden.

Standaard zijn mediabestanden die via Telegram worden ontvangen ingesteld om automatisch te downloaden. Dit betekent dat gebruikers met deze optie ingeschakeld de kwaadaardige payload automatisch downloaden zodra ze het gesprek openen waarin deze is gedeeld. De optie voor automatisch downloaden kan handmatig worden uitgeschakeld — in dat geval kan de payload nog steeds worden gedownload door op de downloadknop van de gedeelde video te tikken.

Externe speler gebruiken

Als de gebruiker de “video” probeert af te spelen, geeft Telegram een bericht weer dat het de video niet kan afspelen en suggereert het gebruik van een externe speler. Als de gebruiker echter op de knop ‘’Openen’’ in het weergegeven bericht tikt, wordt er gevraagd een kwaadaardige app te installeren die vermomd is als de eerder genoemde externe app.

Na de ontdekking van de EvilVideo-kwetsbaarheid op 26 juni 2024 volgde ESET het gecoördineerde openbaarmakingsbeleid en rapporteerde dit aan Telegram, maar ontving op dat moment geen reactie. De kwetsbaarheid werd opnieuw gerapporteerd op 4 juli, en die keer nam Telegram dezelfde dag contact op met ESET om te bevestigen dat hun team EvilVideo aan het onderzoeken was. Telegram loste het probleem vervolgens op door versie 10.14.5 uit te brengen op 11 juli. De kwetsbaarheid trof alle versies van Telegram voor Android tot en met 10.14.4, maar is bijgewerkt vanaf versie 10.14.5.

eer informatie over EvilVideo is hier beschikbaar.