Noord-Koreaanse aanvallers benaderen softwareontwikkelaars als recruiter

Noord-Koreaanse aanvallers doen zich sinds afgelopen jaar onder meer voor als recruiters in de softwareontwikkeling en lokken slachtoffers met valse werkaanbiedingen. Vervolgens proberen ze de doelwitten schadelijke softwareprojecten aan te bieden die infostealing-malware bevatten.

Hiervoor waarschuwt beveiligingsbedrijf ESET. ESET Research noemt het cluster van activiteiten DeceptiveDevelopment. Het meldt de Noord-Korea-gelieerde dreiging niet te kunnen toeschrijven aan een specifieke dreigingsactor. De aanvallen richten zich op freelance softwareontwikkelaars via spearphishing op vacature- en freelanceplatforms en zijn bedoeld om cryptowallets en inloggegevens uit browsers en wachtwoordmanagers te stelen.

Geavanceerde aanvalstechnieken

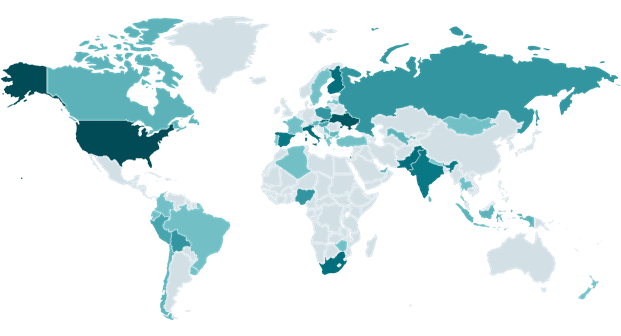

De tactieken, technieken en procedures (TTP's) van DeceptiveDevelopment vertonen gelijkenissen met andere Noord-Korea-gelieerde operaties. De aanvallers richten zich op softwareontwikkelaars die werken met Windows, Linux en macOS. Hun voornaamste doel is financieel gewin door het stelen van cryptovaluta, met mogelijk cyberspionage als bijkomend motief. Ze benaderen hun doelwitten via valse recruiterprofielen op sociale media en maken daarbij geen onderscheid op basis van geografische locatie. In plaats daarvan proberen ze zoveel mogelijk slachtoffers te compromitteren om hun slagingskansen te vergroten.

DeceptiveDevelopment hanteert een tweestapsaanpak met twee malwarefamilies:

- BeaverTail (infostealer, downloader) functioneert in de eerste fase als eenvoudige inlogdief. Het steelt browserdatabases met opgeslagen inloggegevens en dient als downloader voor de tweede fase.

- InvisibleFerret (infostealer, RAT) wordt in de tweede fase ingezet en bevat spionagesoftware en backdoor-componenten. Daarnaast kan het de legitieme externe beheersoftware AnyDesk downloaden voor verdere activiteiten na de eerste infectie.

Profielen van echte recruiters kopiëren

De aanvallers kopiëren bestaande profielen van echte recruiters of creëren volledig nieuwe fictieve persona's. Ze benaderen slachtoffers direct via vacature- en freelanceplatforms of plaatsen daar valse vacatures. Sommige van deze profielen zijn volledig door hen opgezet, terwijl andere mogelijk gehackte accounts van echte personen zijn die zijn aangepast voor hun doel.

De interacties vinden plaats op zowel algemene vacatureplatforms als platforms gericht op cryptocurrency- en blockchainprojecten, die beter aansluiten bij hun doelstellingen. Ze gebruiken onder andere LinkedIn, Upwork, Freelancer.com, We Work Remotely, Moonlight en Crypto Jobs List.

Malware verspreiden

Slachtoffers ontvangen projectbestanden via directe bestandsoverdracht op de site of via links naar repositories zoals GitHub, GitLab of Bitbucket. Ze krijgen de opdracht om de bestanden te downloaden, functies toe te voegen of bugs te verhelpen en vervolgens hun resultaten terug te sturen naar de recruiter. Dit proces vereist dat ze het project bouwen en uitvoeren, wat leidt tot de eerste infectie.

Om hun kwaadaardige code te verbergen, plaatsen de aanvallers de malware in een verder legitiem onderdeel van het project. Vaak verstoppen ze de code in de backend, buiten het zicht van de ontwikkelaar, door deze achter een lange commentaarregel te plaatsen. Hierdoor blijft de schadelijke code grotendeels onopgemerkt.

Coderingstest

"Als onderdeel van een fictief sollicitatieproces vragen de operators van DeceptiveDevelopment hun doelwitten om een coderingstest te doen, zoals het toevoegen van een functie aan een bestaand project. De bestanden die nodig zijn voor deze taak worden doorgaans gehost op private repositories op GitHub of vergelijkbare platforms. Helaas voor de enthousiaste sollicitant zijn deze bestanden voorzien van kwaadaardige code: zodra ze het project downloaden en uitvoeren, wordt hun computer gecompromitteerd," legt ESET-onderzoeker Matěj Havránek uit, die DeceptiveDevelopment ontdekte en analyseerde.

"De DeceptiveDevelopment-cluster voegt zich bij de al lange lijst van geldgenererende operaties door Noord-Korea-gelieerde actoren en sluit aan bij de trend van verschuiving van traditionele valuta naar cryptovaluta," concludeert Havránek.

Meer informatie is hier beschikbaar.